Date de la publication : 20 août 2025

Lecture : 10 min

Sécurité de la chaîne d'approvisionnement : quels enjeux ?

La partie 1 de cette nouvelle série présente les défis inhérents au développement logiciel, les solutions pratiques et les tendances émergentes comme l'IA.

La plupart des équipes de développement considèrent que la sécurité de la chaîne d'approvisionnement logicielle dépend de la qualité de l'analyse des vulnérabilités ou de la gestion des dépendances. Toutefois, cette vision dangereusement étriquée cache une autre réalité.

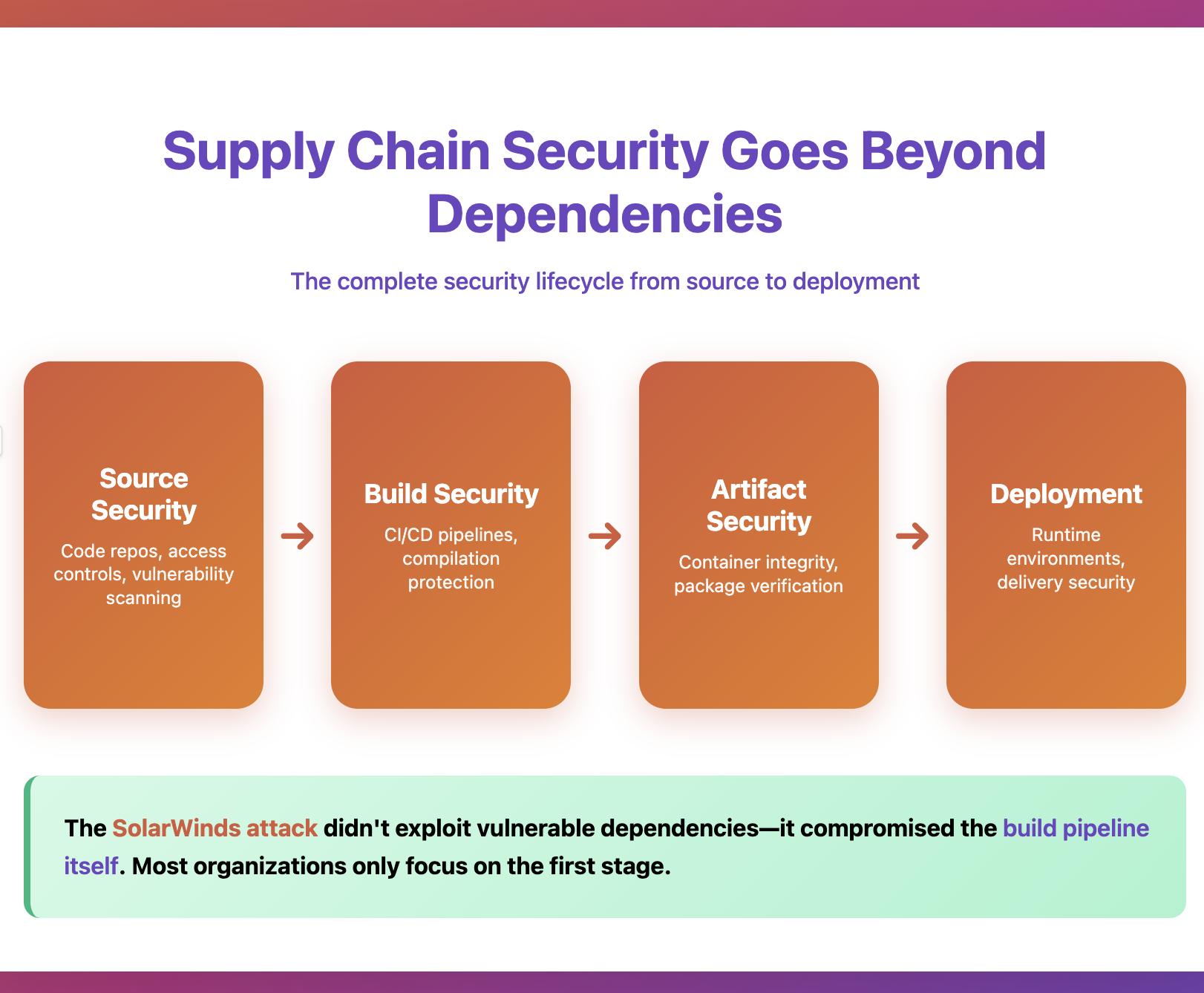

La sécurité de la chaîne d'approvisionnement logicielle ne se limite pas à l'analyse des dépendances. Elle concerne l'ensemble du cycle de développement, de l'écriture du code au déploiement en production :

- La sécurité des sources consiste à protéger les dépôts de code, gérer l'accès des contributeurs et garantir l'intégrité du code.

- La sécurité des compilations permet de sécuriser les environnements de compilation et d'empêcher toute altération pendant la compilation et l'empaquetage

- La sécurité des artefacts s'attache à garantir l'intégrité des conteneurs, des paquets et des artefacts de déploiement.

- La sécurité du déploiement vise à sécuriser les mécanismes de livraison et les environnements d'exécution.

- La sécurité des outils s'efforce de sécuriser directement les outils et plateformes utilisés pour développer les logiciels.

Le terme « chaîne » dans l'expression « sécurité de la chaîne d'approvisionnement logicielle » fait référence à toutes ces étapes interconnectées pour créer et livrer des logiciels. Une faiblesse à n'importe quelle maillon de la chaîne peut compromettre l'ensemble du processus.

L'attaque contre SolarWinds en 2020 illustre parfaitement cette problématique. Lors d'une des plus grandes attaques de la chaîne d'approvisionnement logicielle de ces dernières années, des attaquants parrainés par un État ont compromis le pipeline de compilation du logiciel de gestion de réseau Orion de SolarWinds. Plutôt que d'exploiter une dépendance vulnérable ou de pirater l'application finale, ils ont injecté du code malveillant pendant le processus de compilation lui-même.

Le résultat a été dévastateur : plus de 18 000 clients de SolarWinds, y compris plusieurs agences gouvernementales américaines, ont installé sans le savoir des logiciels avec des portes dérobées lors de mises à jour logicielles de routine. Le code source d'origine était propre, l'application finale semblait totalement légitime, mais c'est lors du processus de compilation que le code malveillant se déployait. Cette attaque est passée inaperçue pendant des mois. Elle est la preuve incontestable que les mesures de sécurité traditionnelles ne font pas le poids contre l'exploitation des failles au niveau de la chaîne d'approvisionnement logicielle.

Les idées reçues qui mettent en danger les entreprises

Malgré une prise de conscience croissante des menaces qui pèsent sur la chaîne d'approvisionnement logicielle, de nombreuses entreprises restent vulnérables, car elles ne comprennent pas tous les tenants et les aboutissants de la sécurité de cette chaîne. Voici les idées reçues les plus dangereuses concernant la sécurité de la chaîne d'approvisionnement logicielle :

- Elle se résume à l'analyse des dépendances.

- Elle se limite aux composants open source et ignore les risques liés au code propriétaire.

- La signature de code lui offre une protection suffisante.

- Les bonnes pratiques de développement sécurisé sont supposées éliminer les risques qui pèsent sur elle.

- La responsabilité est attribuée uniquement à l'équipe de sécurité et non à l'ensemble des collaborateurs impliqués dans le workflow de développement.

L'IA, synonyme de changement

Alors que les équipes de développement doivent déjà relever les défis de sécurité traditionnels de la chaîne d'approvisionnement logicielle, l'intelligence artificielle (IA) introduit de nouveaux vecteurs d'attaque et amplifie comme jamais auparavant ceux déjà présents.

Des attaques plus sophistiquées et évolutives

Les attaquants exploitent désormais l'IA pour automatiser la découverte des vulnérabilités, générer des attaques de type ingénierie sociale avec des messages très convaincants qui ciblent les développeurs et analyser systématiquement les codes sources publics pour en détecter les faiblesses. Ces opérations autrefois manuelles sont désormais réalisées à grande échelle, rapidement et avec une grande précision.

De nouveaux risques

Non seulement l'IA modifie l'ensemble du cycle de développement, mais elle introduit des lacunes importantes en matière de sécurité :

- Attaques de la chaîne d'approvisionnement logicielle des modèles : les modèles pré-entraînés provenant de sources telles que Hugging Face ou GitHub peuvent contenir des portes dérobées ou des données d'entraînement corrompues.

- Manque de protection du code généré par l'IA : les développeurs qui utilisent des assistants IA pour le code peuvent introduire involontairement des modèles vulnérables ou des dépendances dangereuses.

- Compromission des chaînes d'outils alimentées par l'IA : l'infrastructure pour entraîner, déployer et gérer les modèles d'IA constitue une nouvelle surface d'attaque.

- Reconnaissance automatisée : en s'aidant de l'IA, les attaquants scannent l'ensemble de l'écosystème d'une entreprise pour identifier des cibles stratégiques au sein de la chaîne d'approvisionnement logicielle.

- Shadow AI et outils non approuvés : les équipes de développement peuvent intégrer des outils d'IA externes qui n'ont pas été approuvés.

Résultat ? L'IA introduit non seulement de nouvelles vulnérabilités, mais elle amplifie aussi l'ampleur et la gravité des failles de sécurité existantes. Les entreprises ne peuvent plus s'appuyer sur des améliorations incrémentielles, et les pratiques de sécurité peinent à suivre le rythme effréné d'évolution des menaces.

Les entreprises à la traîne

Même les entreprises conscientes des enjeux de sécurité de la chaîne d'approvisionnement logicielle ne parviennent souvent pas à agir efficacement. Les statistiques sont inquiétantes et sans appel : la prise de conscience est réelle, mais les comportements ne changent pas.

En 2021, Colonial Pipeline a dû verser 4,4 millions de dollars à des hackers pour rétablir ses opérations. Peu avant, 18 000 entreprises avaient été victimes de l'attaque SolarWinds. Le signal est clair : les failles de sécurité au sein de la chaîne d'approvisionnement logicielle peuvent mettre à mal des infrastructures critiques et exposer des données sensibles à une échelle sans précédent.

Pourtant, malgré cette prise de conscience, la majorité des entreprises continuent leurs activités comme si de rien n'était. Alors pourquoi ne mettent-elles pas en place des mesures de protection efficaces ?

La réponse repose sur quatre obstacles de taille :

1. La fausse logique économique

Certaines entreprises privilégient le coût immédiat plutôt que l'approche la plus efficace. Cette vision centrée sur les économies à court terme finit par engendrer des problèmes coûteux.

2. Une pénurie de compétences

Selon l'étude BSIMM, on compte 4 professionnels de la sécurité pour 100 développeurs, en moyenne, et 90 % des entreprises déclarent une pénurie critique de talents en cybersécurité, selon ISC2. Dans ces conditions, il est tout simplement impossible de faire évoluer les approches traditionnelles.

3. Des objectifs de performance incohérents

Les Objective and Key Results (OKR) des développeurs, principalement axés sur la vélocité des fonctionnalités, sont différents de ceux des équipes de sécurité. Lorsque les dirigeants donnent la priorité à la rapidité de mise sur le marché plutôt qu'à la posture de sécurité, les frictions deviennent inévitables.

4. Prolifération des outils

Une entreprise de taille moyenne utilise 45 outils de cybersécurité, qui génèrent 40 % de faux positifs. Chaque incident nécessite de coordonner 19 outils en moyenne.

Ces obstacles créent un cercle vicieux : les entreprises reconnaissent la menace, investissent dans des solutions de sécurité, mais leur mise en œuvre n'aboutit pas aux résultats souhaités.

Le coût de l'insécurité de la chaîne d'approvisionnement logicielle

Les attaques de la chaîne d'approvisionnement logicielle engendrent des risques et des dépenses qui ne s’arrêtent pas une fois la faille corrigée. Une meilleure compréhension de ces multiples implications cachées permet de saisir pourquoi la prévention est indispensable pour assurer la continuité des activités.

Des délais beaucoup trop longs

- 277 jours sont nécessaires en moyenne pour identifier et contenir une faille de sécurité dans la chaîne d'approvisionnement logicielle.

- De 2 à 3 ans, voire plus sont nécessaires pour regagner la confiance des clients.

- De nombreuses heures d'ingénierie sont consacrées chaque année à la correction des failles de sécurité et non au développement de produits.

Des attaques qui nuisent à la réputation des entreprises

Lorsque votre chaîne d'approvisionnement logicielle est compromise, il n'est pas uniquement question de données volées, c'est la confiance des clients qui est ébranlée. En moyenne, le taux d'attrition des clients augmente de 33 % après une atteinte à la sécurité, tandis que le maintien de bonnes relations avec les partenaires nécessite souvent des recertifications coûteuses. Le positionnement concurrentiel en pâtit, car les prospects choisissent des alternatives qu'ils perçoivent comme « plus sûres ».

Une pression réglementaire en forte augmentation

Les réglementations se sont radicalement renforcées ces dernières années. Les amendes liées au non-respect du RGPD dépassent désormais en moyenne les 50 millions de dollars pour les violations de données importantes. Le nouveau Règlement sur la cyberrésilience de l'Union européenne impose des obligations de transparence au niveau de la chaîne d'approvisionnement. Les entrepreneurs qui honorent des contrats avec le gouvernement fédéral américain sont tenus de fournir une nomenclature logicielle (SBOM) pour chaque achat de logiciels, une exigence qui s'impose rapidement dans le secteur privé également.

Une multiplication des perturbations opérationnelles

Au-delà des coûts directs, les attaques de la chaîne d'approvisionnement logicielle déclenchent souvent un chaos opérationnel : arrêt des plateformes pendant la phase de remédiation, audits de sécurité d'urgence sur l'ensemble de la pile technologique, frais juridiques liés aux poursuites engagées par les clients et aux enquêtes réglementaires.

Des approches inadaptées

La plupart des entreprises confondent activité de sécurité et impact sur la sécurité. Elles déploient des scanners, génèrent des rapports interminables et relancent les équipes via un processus manuel pour qu'elles mettent en place les corrections nécessaires. Mais ces efforts ont souvent l’effet inverse de celui recherché : ils génèrent plus de problèmes qu'ils n'en résolvent.

Scanning massif ou protection efficace

Les entreprises génèrent plus de 10 000 alertes de sécurité chaque mois, et les plus actives produisent environ 150 000 événements par jour. Mais 63 % de ces alertes sont des faux positifs ou ne font pas partie des priorités. Les équipes de sécurité sont submergées : elles n'arrivent plus à suivre le rythme et leur rôle de facilitateur s'en trouve compromis.

Une collaboration ralentie

Les entreprises les plus sécurisées ne sont pas celles qui disposent du plus grand nombre d'outils, mais celles qui bénéficient de la meilleure collaboration DevSecOps. Or, la plupart des configurations actuelles ne sont pas adaptées, car les workflows sont divisés entre des outils incompatibles, les développeurs n'ont pas accès aux résultats de sécurité dans leur environnement et les différentes équipes n'ont aucune visibilité sur les risques et l'impact métier.

La voie à suivre

Comprendre ces défis est la première étape vers la mise en place d'une sécurité efficace de la chaîne d'approvisionnement logicielle. Les entreprises les plus performantes ne multiplient pas les outils de sécurité, elles repensent en profondeur la façon dont elles intègrent la sécurité à leurs workflows de développement. Elles s'attachent à simplifier les processus, à réduire la complexité technologique et à renforcer la collaboration entre les équipes.

La plateforme DevSecOps unifiée de GitLab permet de relever ces défis en intégrant la sécurité directement au workflow de développement logiciel, en s'appuyant sur des capacités natives conçues pour les développeurs et en tirant parti de l'automatisation alimentée par l'IA. Dans le prochain article de cette série, nous vous expliquerons comment les entreprises leaders mettent concrètement en œuvre cette approche pour renforcer la sécurité de leur chaîne d'approvisionnement logicielle.

Pour en savoir plus, consultez également notre page web sur les solutions de sécurité GitLab dédiées à la chaîne d'approvisionnement logicielle.

Votre avis nous intéresse

Cet article de blog vous a plu ou vous avez des questions ou des commentaires ? Partagez vos réflexions en créant un sujet dans le forum de la communauté GitLab.

Donnez votre avis