Date de la publication : 11 novembre 2025

Lecture : 7 min

Analyseur Advanced SAST : scans plus rapides et intelligents

GitLab améliore son analyseur SAST pour des scans plus rapides et plus précis, et une meilleure expérience développeur afin de favoriser son adoption.

Les tests statiques de sécurité des applications (SAST) jouent un rôle essentiel pour garantir la sécurité des logiciels dès leur conception. En effet, ils permettent aux équipes de détecter les failles de sécurité potentielles dans le code, empêchant ainsi qu'elles ne soient exploitées par des attaquants. L'année dernière, à l'occasion de la sortie de GitLab 17.4, nous avons lancé l'analyseur Advanced SAST, qui fournit des résultats plus précis et intégrés directement aux workflows de développement logiciel. Depuis sa mise à disposition, l'analyseur Advanced SAST a permis de réaliser des millions de scans sur plus de 100 000 codes sources, et a ainsi contribué à réduire les risques et à renforcer la sécurité applicative dès la phase de conception.

Pour aller encore plus loin, nous avons introduit un ensemble d'améliorations de performances destinées à accroître la précision et la rapidité d'exécution, afin que les équipes de développement bénéficient de résultats fiables sans ralentir leur workflow. Les nouvelles fonctionnalités offrent une meilleure précision par défaut, la possibilité d'ajouter des règles de détection personnalisées ainsi qu'un trio d'améliorations majeures pour accélérer les temps de scan : un scanning multicœur, des optimisations algorithmiques continues et un scan basé uniquement sur les diffs. L'analyseur Advanced SAST gagne ainsi en intelligence et en rapidité, avec des fonctionnalités de sécurité conviviales intégrées, pensées pour faciliter le travail des équipes de développement.

→ Essayez GitLab Ultimate et GitLab Duo Enterprise gratuitement.

Adoption des outils SAST : une question de précision et de rapidité

La plupart des programmes SAST échouent rarement en raison d'une détection inexacte des vulnérabilités ; ils échouent, car les équipes de développement n'adoptent pas ces outils de sécurité. Trop souvent, les solutions AppSec comme les analyseurs SAST privilégient la précision au détriment de l'expérience développeur, ou inversement. En réalité, les deux sont nécessaires. Sans précision, les résultats ne sont pas fiables ; sans rapidité ni convivialité, l'adoption se fait au ralenti.

Lorsque précision et expérience développeur sont réunies, la sécurité s'intègre naturellement au processus de développement. C'est la seule façon pour les équipes de sécurité de promouvoir efficacement l'adoption des tests SAST à grande échelle. Cette approche guide la roadmap de GitLab pour l'analyseur Advanced SAST.

Règles de détection personnalisées : des SAST plus précis

Les règles intégrées de l'analyseur Advanced SAST, élaborées par notre équipe interne de recherche en sécurité, offrent une précision optimale dès leur déploiement. Jusqu'à présent, vous pouviez désactiver des règles ou modifier leur nom, description ou niveau de gravité, mais pas ajouter de nouvelle logique de détection. Avec GitLab 18.5, les équipes peuvent désormais définir leurs propres règles personnalisées basées sur des modèles pour détecter des problèmes spécifiques, comme le signalement d'appels de fonctions interdits, tout en conservant l'ensemble de règles GitLab comme base de référence. Toute violation des règles personnalisées est signalée au même endroit que les règles GitLab intégrées. Ainsi, les équipes de développement peuvent consulter les informations sur un tableau de bord unique.

Ces règles personnalisées sont efficaces pour détecter les problèmes simples qui comptent pour votre équipe, mais elles n'influencent pas l'analyse des contaminations que l'analyseur Advanced SAST utilise pour repérer les injections et autres failles complexes. Elles sont gérées via de simples fichiers TOML, tout comme les autres configurations d'ensemble de règles SAST. Ainsi, vous obtenez des résultats de scan de meilleure qualité et adaptés à votre contexte, les équipes de sécurité gagnent en contrôle et les équipes de développement bénéficient de résultats plus clairs et plus exploitables.

Scans plus rapides : des workflows plus fluides

La rapidité est indispensable. Si une analyse SAST prend trop de temps, les équipes de développement ont tendance à passer à d'autres tâches, ce qui freine son adoption.

C'est pourquoi nous avons introduit plusieurs améliorations axées sur les performances afin de réduire significativement la durée des scans sans compromettre leur précision :

-

Le scan multicœur utilise plusieurs cœurs de processeur sur GitLab Runner

-

Le scan basé sur les diffs analyse uniquement le code modifié dans les merge requests

-

Les optimisations algorithmiques continues offrent des algorithmes plus intelligents et un moteur d'analyse plus performant

Ces améliorations s'appuient les unes sur les autres et offrent ainsi des scans plus rapides qui ont un impact significatif :

-

Le scan multicœur réduit généralement le temps d'exécution jusqu'à 50 %.

-

Le scan basé sur les diffs est idéal pour les dépôts de code volumineux, car il se concentre uniquement sur les lignes modifiées et non sur la totalité du code. Il accélère le processus de revue de code en fournissant des résultats de scan plus rapidement directement dans les merge requests. Lors de nos tests, de nombreux dépôts volumineux ont maintenant besoin de moins de 10 minutes pour renvoyer des résultats dans les merge requests, contre 20 minutes auparavant.

-

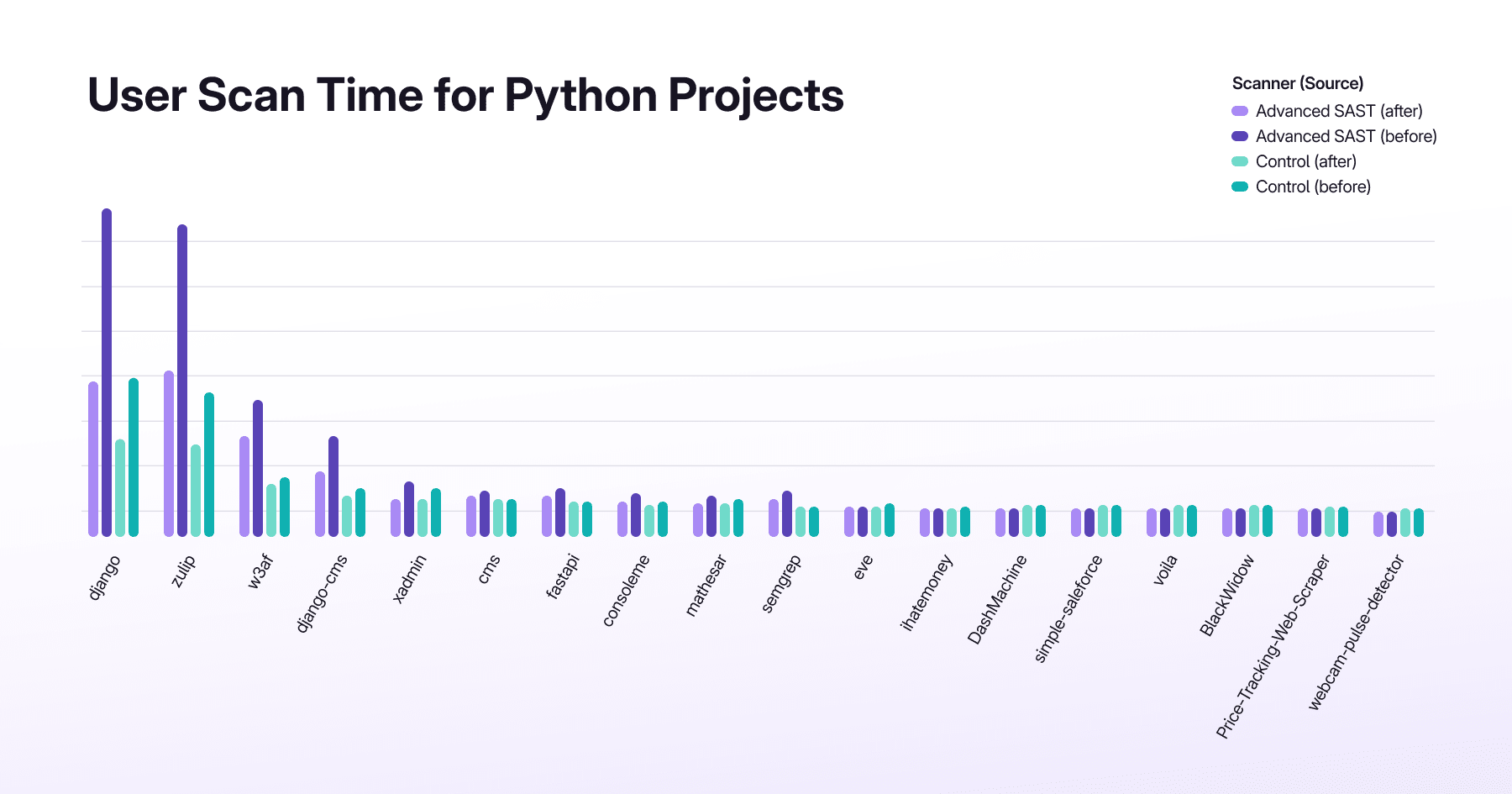

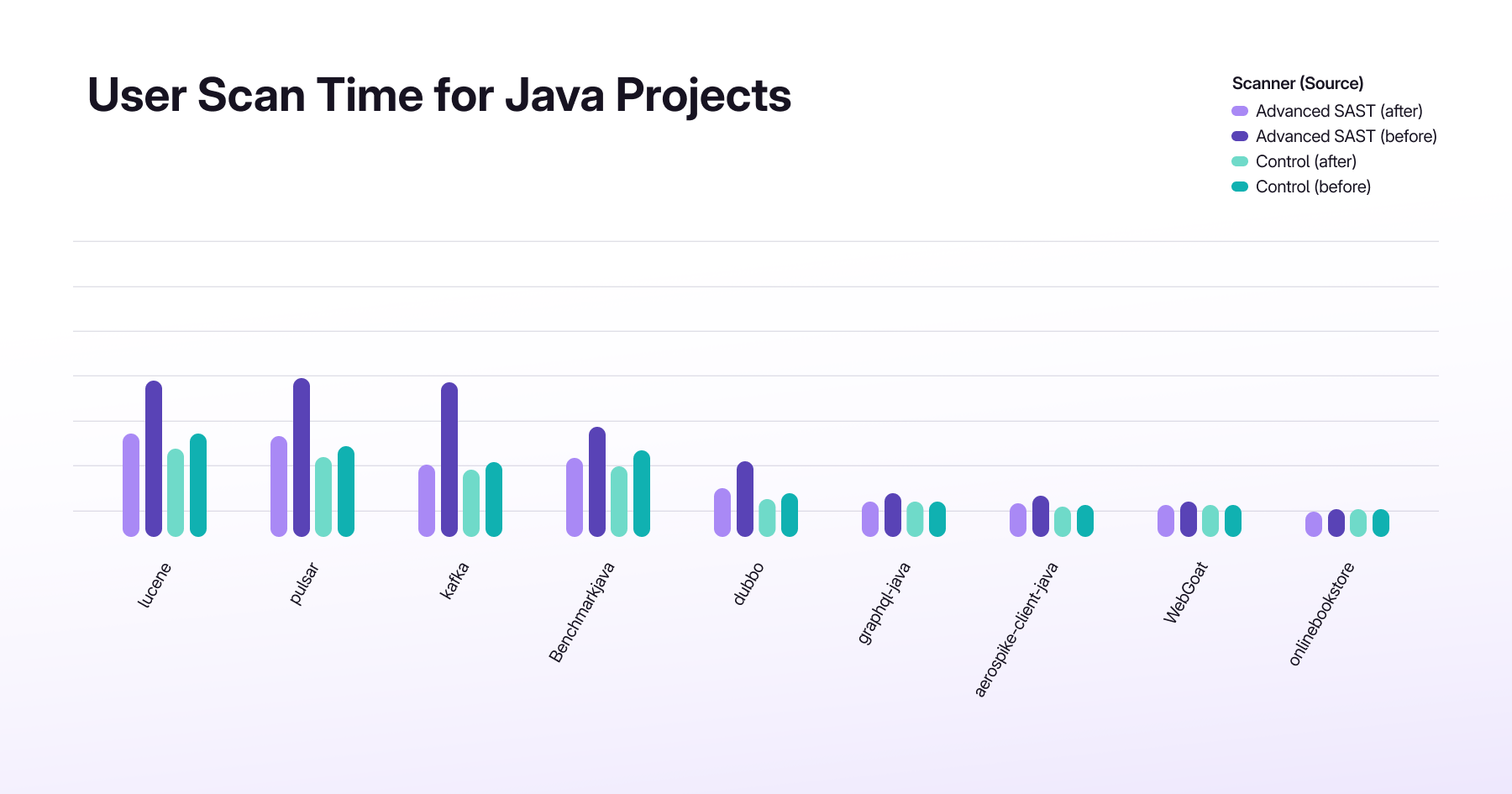

Les optimisations algorithmiques continues ont permis, lors de tests internes récents, de réduire les temps de scan jusqu'à 71 % sur des codes sources open source volumineux, la plus grande amélioration ayant été observée avec Apache Lucene (Java). D'autres projets, tels que Django (Python), Kafka et Zulip, ont également enregistré des gains de performance de plus de 50 % en mode monocœur (résultats en détail ci-dessous).

Ces améliorations offrent de nombreux avantages aux équipes de développement : des retours plus rapides dans les merge requests, une réduction du délai d'attente des résultats de sécurité et une adoption plus fluide. En combinant le scan multicœur et le scan basé sur les diffs, les performances s’en trouvent encore plus amplifiées.

Ces gains de performance illustrent l'attention particulière que GitLab porte à l'amélioration de l'expérience développeur sur l'ensemble de sa plateforme. Par exemple, l'un de nos clients a récemment mis en place nos politiques d'exécution de pipeline (PEP) pour bénéficier d'un meilleur contrôle et d'une plus grande flexibilité lors de l'exécution des scans de sécurité dans ses pipelines. En standardisant les templates, en ajoutant la mise en cache et en optimisant la logique des pipelines, ses équipes ont réduit le temps d'exécution des analyses de dépendances à seulement 1 à 2 minutes par tâche au lieu de 15 à 60 minutes, soit une économie d'environ 100 000 minutes de calcul par jour sur 15 000 scans. Ces résultats montrent clairement comment l'augmentation de la personnalisation et de l'efficacité des pipelines permet d'accélérer les boucles de rétroaction, d'améliorer la productivité et de favoriser l'adoption.

Avec ces dernières améliorations, l'analyseur Advanced SAST offre aux équipes de sécurité et de développement la précision, la rapidité et la flexibilité nécessaires pour suivre le rythme du développement logiciel moderne. En réduisant les faux positifs, en offrant une détection personnalisée et en accélérant les scans, la sécurité devient un catalyseur (et non un frein) pour les équipes de développement.

Comme toutes les fonctionnalités de sécurité applicative de GitLab, l'analyseur Advanced SAST est intégré directement à notre plateforme DevSecOps. La sécurité est ainsi un élément central du processus de compilation, de test, de déploiement et de protection des logiciels.

Résultat : une adoption plus rapide, moins de goulots d'étranglement et des applications plus sécurisées dès leur conception.

Commencez à utiliser l'analyseur Advanced SAST dès aujourd'hui !

→ Essayez GitLab Ultimate et GitLab Duo Enterprise gratuitement.